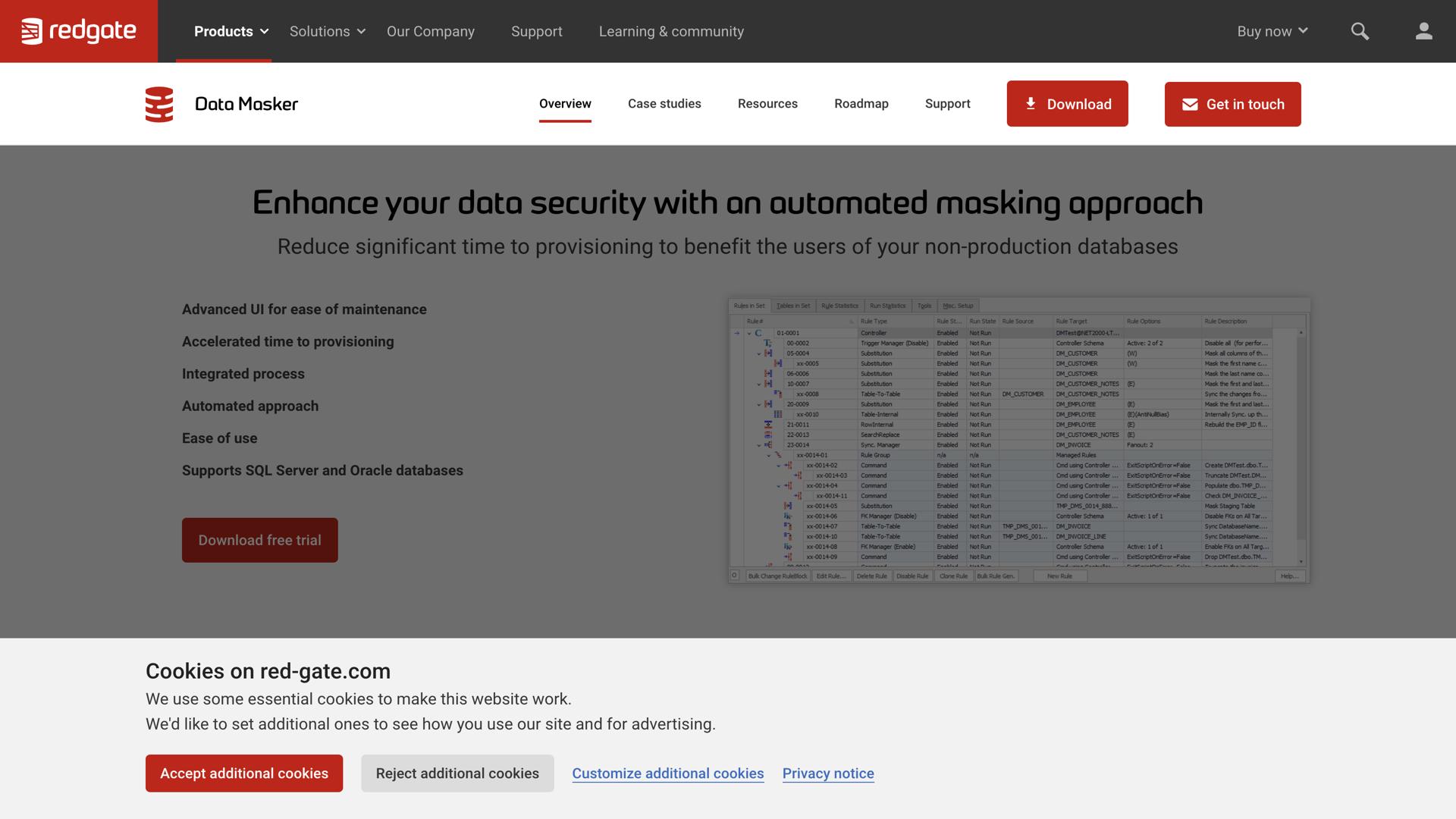

¿Qué es DataMasker?

DataMask es una software avanzado de enmascaramiento de datos Diseñada para proteger la información confidencial del acceso no autorizado. Esta solución integral ayuda a las organizaciones a proteger sus datos de forma integral al ofuscar la información confidencial con datos aleatorios.

Proporciona una amplia gama de técnicas de enmascaramiento –incluyendo la reorganización de datos, la redacción, el cifrado y más– para garantizar que solo el personal autorizado pueda acceder a la información crítica. DataMasker también ofrece herramientas de automatización avanzadas para agilizar el proceso de enmascaramiento, haciéndolo más rápido y eficiente.

Además, DataMasker incluye amplias capacidades de generación de informes Para rastrear la actividad de enmascaramiento, brindando a las organizaciones control total sobre su infraestructura de seguridad de datos. Al implementar DataMasker, las organizaciones pueden proteger sus datos con confianza y garantizar el cumplimiento de las regulaciones y estándares del sector.

Casos de uso y características

1. Automatizar el proceso de enmascaramiento para proteger rápidamente los datos y reducir la intervención manual.

2. Aleatorizar datos confidenciales para evitar el acceso no autorizado y mantener la privacidad de los datos.

3. Seguimiento de la actividad de enmascaramiento con capacidades de informes integrales para una visibilidad total.

Las organizaciones de diversas industrias aprovechan DataMasker para proteger información de identificación personal (PII)Registros financieros, datos de salud y otra información empresarial confidencial. La solución se integra a la perfección con la infraestructura de datos existente y es compatible con múltiples plataformas de bases de datos.

Las características principales incluyen: enmascaramiento en tiempo real, controles de acceso basados en roles, registros de auditoría y reglas de enmascaramiento personalizables que se adaptan a los requisitos de seguridad y mandatos de cumplimiento específicos de su organización.

Acceso

Acceso